Por fin sabemos por qué este malware de Android sobrevive un reset de fábrica

Hace unos meses, se descubrió un malware de Android tan sofisticado que puede sobrevivir a un reset de fábrica, algo que hace que sea prácticamente imposible de eliminar para un usuario normal.

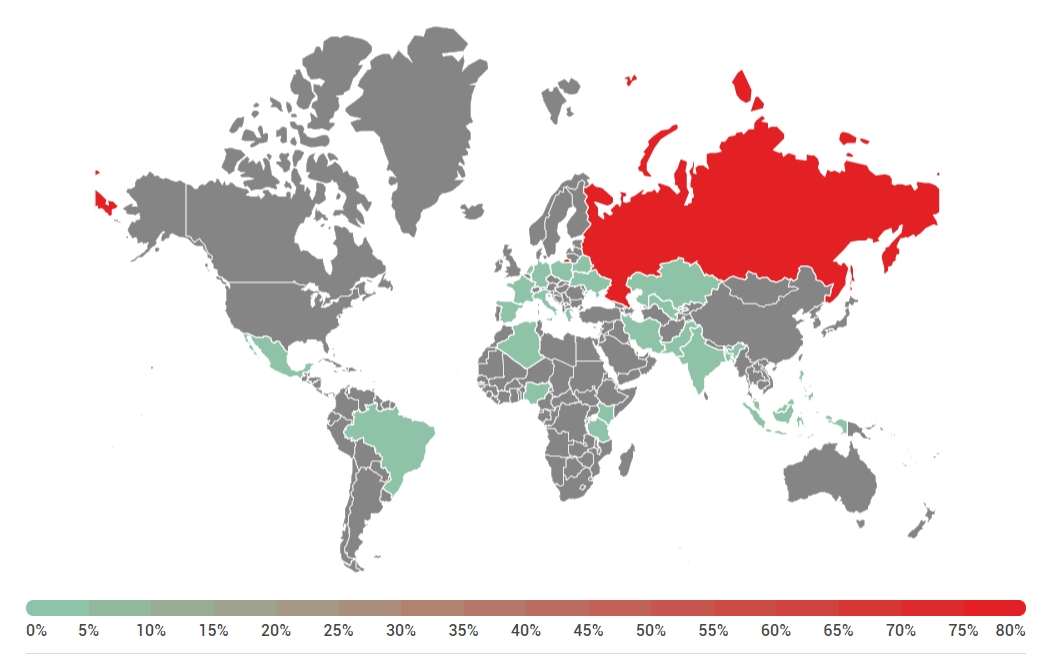

Este malware estaba camuflado en una app llamada xHelper que supuestamente mejoraba el rendimiento del teléfono al eliminar ficheros viejos e innecesarios. El proveedor de malware Kapersky Lab lo ha detectado en más de 50.000 dispositivos, pero no hay pruebas de que xHelper se haya distribuido a través de Google Play.

Una vez instalado, xHelper instala una puerta trasera que instala remotamente aplicaciones descargadas de un servidor controlado por el atacante. También ejecuta comandos como superusuario, un permiso que le da al malware derechos de sistema ilimitados. Además de eso, la puerta trasera tiene acceso a datos sensibles, incluyendo las cookies del navegador utilizadas para iniciar sesión en los sitios de forma automática.

Una vez que se instala la puerta trasera, la aplicación de limpieza falsa desaparece de la pantalla principal y del menú de programas y sólo se puede ver inspeccionando la lista de aplicaciones instaladas en la configuración del sistema.

Lo más interesante de este malware es que, a pesar de hacer un reseteo de fábrica del dispositivo, el malware vuelve a infectar el dispositivo. Durante meses, los investigadores no han sabido cómo podía ocurrir esto.

Un malware prácticamente imposible de eliminar

Lo que se sabía sobre este malware es que su persistencia se debía a la presencia de carpetas imposibles de eliminar por medios normales que contienen un instalador de malware y que no se eliminan mediante un reseteo de fábrica. Por tanto, con cada reseteo de fábrica se vuelve a instalar el malware en el teléfono.

Durante mucho tiempo, los investigadores no podían explicar cómo había podido llegar esa carpeta a los teléfonos infectados. Se descartó la posibilidad de que la carpeta y el archivo vinieran preinstalados en el dispositivo.

La semana pasada, el investigador de Kaspersky Lab, Igor Golovin, publicó un artículo en el que aportaba una explicación. Las reinfecciones eran el resultado de archivos descargados e instalados por un troyano conocido como Triada, que se ejecuta una vez que la aplicación xHelper es instalada.

Triada hace root de los dispositivos y luego usa sus elevados permisos de sistema para instalar una serie de archivos maliciosos directamente en la partición del sistema. Lo hace volviendo a montar la partición del sistema en modo de escritura. Para que los archivos sean aún más persistentes, Triada les da un atributo inmutable, que impide el borrado, incluso por parte de los superusuarios.

Un archivo llamado install-recovery.sh hace llamadas a los archivos agregados a la carpeta /system/xbin. Esto permite que el malware se ejecute cada vez que se reinicia el dispositivo. El resultado es lo que Golovin describe como una infección «imposible de matar» que tiene un control extraordinario sobre un dispositivo.

Según Golovin, los dispositivos que son atacados por este malware probablemente carecen de los últimos parches de seguridad del sistema operativo y son vulnerables a ser infectados por este malware. Además, es muy difícil para los usuarios eliminar este malware una vez instalado. Esto significa que la base de usuarios de xHelper puede crecer rápidamente y puede permanecer activo en los dispositivos atacados durante mucho tiempo.

Los usuarios más avanzados pueden desinfectar los dispositivos utilizando el modo Recovery, cuando esté disponible, para sustituir el archivo libc.so infectado por el legítimo incluido en el firmware original. Los usuarios pueden entonces eliminar el malware de la partición del sistema o, más fácil, relashear el dispositivo.

Busca un intruso en WhatsApp o otra aplicación bloquea saca foto de pantalla elimina al intruso de la aplicación donde esté y vuelve a poner de fábrica el móvil y actualiza

La verdad que un troyano haga esto no me parece tan difícil yo mismo instale en un celular Android que hace poco utilice un troyano que me daba un backdoor hacia mi PC con dicho troyano podría activar la cámara frontal y trasera Descargar archivos de la SD Card e incluso tener acceso al historial de llamadas y las bases de datos de WhatsApp cifrada también pude con un programa que se llama link2 o algo así pasar el troyano como parte de los archivos del sistema esto hacía que siempre que resetear a mi celular al Estado de fábrica y yo troyano por haberlo colocado como un archivo de sistema no se borraba y el sistema creía que era un archivo original de sistema y siempre se me re instalaba el troyano en entender que para poder eliminar dicho troyano lo que hice fue volver ese archivo troyano de sistema aplicación de usuario normal y así lo eliminado con esto logré entre otros que mi teléfono o cualquier en el que yo pudiera hacer esta práctica siempre tuve el troyano así fuera que el teléfono fuera formateado de fábrica