Google explica por que se cuela malware en la tienda la Play Store

El equipo de seguridad de Google Cloud ha reconocido la existencia de una táctica maliciosa bastante común, conocida como versionado, para introducir malware en dispositivos Android tras eludir el proceso de revisión y los controles de seguridad de Google Play Store.

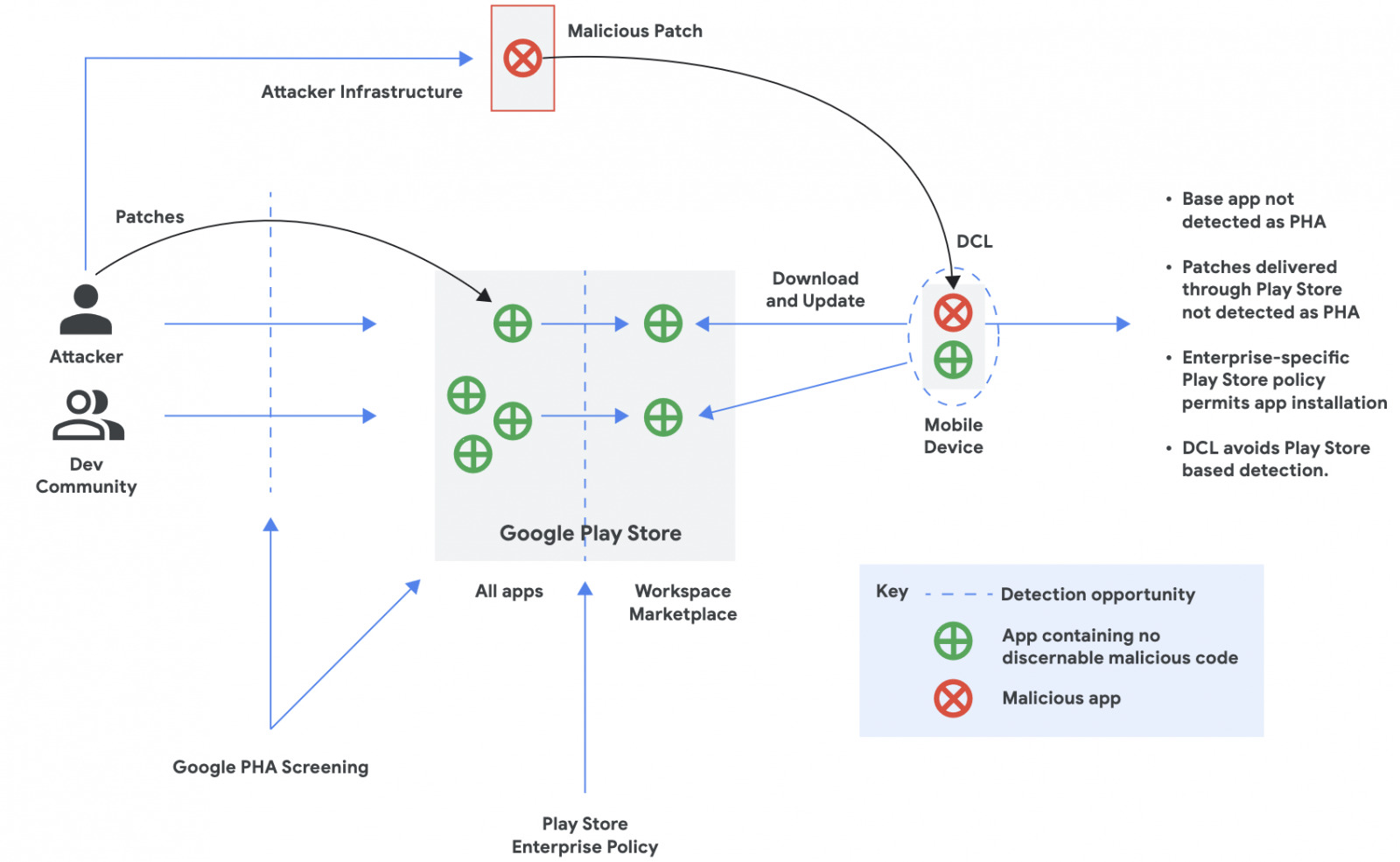

La técnica consiste en introducir cargas maliciosas a través de actualizaciones de aplicaciones ya instaladas o en cargar el código malicioso desde servidores bajo el control de los autores de la amenaza, en lo que se conoce como carga dinámica de código (DCL).

📱💻 ¡Chollazos! ¡Hemos seleccionado las mejores ofertas tecnológicas para que tú no pierdas tiempo! [ Saber más ]

Esto permite a los autores de las amenazas desplegar sus cargas útiles como código nativo, Dalvik o JavaScript en dispositivos Android eludiendo las comprobaciones de análisis estático de la tienda de aplicaciones.

El versionado se produce cuando un desarrollador lanza una versión inicial de una app en Google Play Store que parece legítima y pasa nuestras comprobaciones, pero más tarde recibe una actualización desde un servidor de terceros que cambia el código en el dispositivo del usuario final que permite la actividad maliciosa.

Aunque Google afirma que todas las aplicaciones y parches enviados para su inclusión en Play Store pasan por un riguroso, «algunos de esos controles» se eluden a través de la carga dinámica de código.

Google ha explicado que las aplicaciones que realizan este tipo de actividades infringen la política de comportamiento engañoso de Google Play y podrían ser etiquetadas como puertas traseras.

Según las directrices del Play Policy Center de la compañía, las aplicaciones distribuidas a través de Google Play tienen explícitamente prohibido alterar, sustituir o actualizarse a sí mismas a través de cualquier otro medio que no sea el mecanismo de actualización oficial proporcionado por Google Play.

Además, las aplicaciones tienen estrictamente prohibido descargar código ejecutable (como archivos dex, JAR o .so0) de fuentes externas a la tienda oficial de aplicaciones de Android.

SharkBot, una app maliciosa que eludió las medidas de seguridad

Google también destacó una variante específica de malware llamada SharkBot, detectada por primera vez por el Equipo de Inteligencia de Amenazas de Cleafy en octubre de 2021 y conocida por utilizar esta técnica. SharkBot es un malware bancario que realiza transferencias de dinero no autorizadas a través del protocolo Automated Transfer Service (ATS) tras comprometer un dispositivo Android.

Para evitar ser detectado por los sistemas de Play Store, las amenazas responsables de SharkBot han adoptado la estrategia ya habitual de lanzar versiones con funcionalidad limitada en Google Play, ocultando la naturaleza sospechosa de sus aplicaciones.

Sin embargo, una vez que el usuario descarga la aplicación troyanizada, descarga la versión completa del malware.

Sharkbot se ha camuflado como software antivirus para Android y diversas utilidades del sistema, y ha conseguido infectar a miles de usuarios a través de aplicaciones que superaban las comprobaciones de comportamiento malicioso de Google Play Store.