Hackear una cuenta de Instagram u otro servicio se ha vuelto peligrosamente fácil y barato

Se ha descubierto una nueva herramienta de hacking que, supuestamente, puede superar casi cualquier protección para obtener acceso a algunos de los sitios web más populares del mundo.

La herramienta, conocida como EvilProxy, es capaz de robar los tokens de autenticación necesarios para saltarse los sistemas de autenticación multifactor (MFA) utilizados por empresas como Google, Facebook, Microsoft y Twitter.

El hallazgo es especialmente preocupante, ya que promete poner este tipo de ataques a disposición de todos los delincuentes, incluso de aquellos que no tengan las habilidades o conocimientos necesarios para atacar a estos servicios.

¿Cuánto cuesta hacer uso de esta herramienta?

La herramienta fue descubierta por la empresa de seguridad Resecurity, que señala que EvilProxy (también conocido como Moloch) es una plataforma de phishing como servicio (PaaS) de proxy inverso que se anuncia en la dark web.

Ofrece robar nombres de usuario, contraseñas y cookies de sesión, por un coste de 150 dólares por diez días, 250 dólares por 20 días o 400 dólares por una campaña de un mes, aunque los ataques contra Google cuestan más, con 250, 450 y 600 dólares respectivamente.

¿Cómo funciona la herramienta?

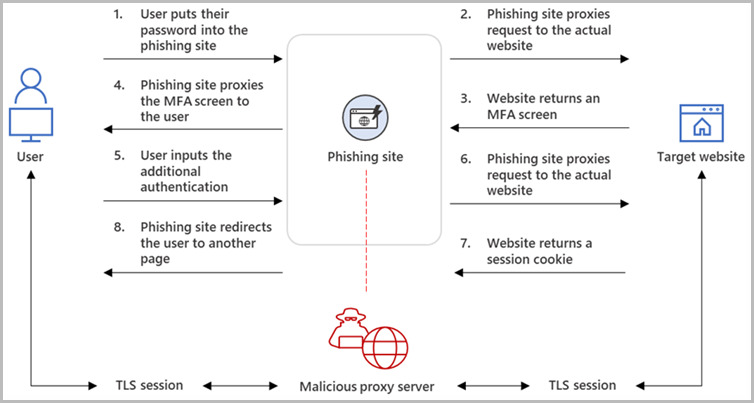

Los proxies inversos se sitúan entre el usuario y la página de inicio de sesión de un servicio web. EvilProxy engaña a sus víctimas mediante señuelos de phishing, llevándolas a una página en la que se les pide que introduzcan las credenciales de acceso y la información MFA.

Estos datos se envían al sitio web legítimo previsto, iniciando la sesión, y generando también una cookie de sesión que contiene un token de autenticación, que se envía a la víctima.

Sin embargo, la cookie y el token de autenticación son guardados por el proxy inverso y enviados a los atacantes, que pueden entonces utilizarlos para iniciar la sesión en el sitio haciéndose pasar por su víctima, sin necesidad de volver a introducir la información en el proceso MFA.

¿Puede ser utilizada por cualquiera con pocos conocimientos?

Aparte de la astucia del ataque en sí, que es más sencillo de desplegar que otros ataques de hombre en el medio (Man-in-the-middle), lo que diferencia a EvilProxy es su facilidad de uso.

Tras la compra, los clientes reciben vídeos de instrucción y tutoriales detallados sobre cómo utilizar la herramienta, que cuenta con una interfaz gráfica clara y abierta en la que los usuarios pueden configurar y gestionar sus campañas de phishing.

También ofrece una biblioteca de páginas de phishing clonadas para servicios de Internet populares, que junto con los nombres mencionados anteriormente, incluyen los de GoDaddy, GitHub, Dropbox, Instagram, Yahoo y Yandex.

Quiero re cuperar mi cuenta