Pekín 2022: La app oficial recoge datos personales y tiene agujeros de seguridad

Los Juegos Olímpicos de Pekín 2022 se celebrarán entre el 4 y el 20 de febrero de 2022 en las ciudades chinas de Pekín y en Zhangjiakou.

La organización ha creado una app llamada MY2022 (iOS | Android), cuyo uso es obligatorio para todos los que asistan al evento, ya sea como atleta o simplemente como espectador para verlos en el estadio.

Los asistentes a los Juegos tienen la obligación de descargar MY2022 14 días antes de su partida hacia China y de empezar a controlar y enviar su estado de salud a la aplicación a diario.

Por tanto, la app almacena información sensible de los usuarios, como su pasaporte, datos médicos o historial de viajes.

Ahora, una firma de seguridad llamada Citizen Lab ha revelado que el código tiene dos agujeros de seguridad que podrían exponer esta información.

Encontramos dos vulnerabilidades de seguridad en MY2022 relacionadas con la seguridad de la transmisión de los datos de los usuarios.

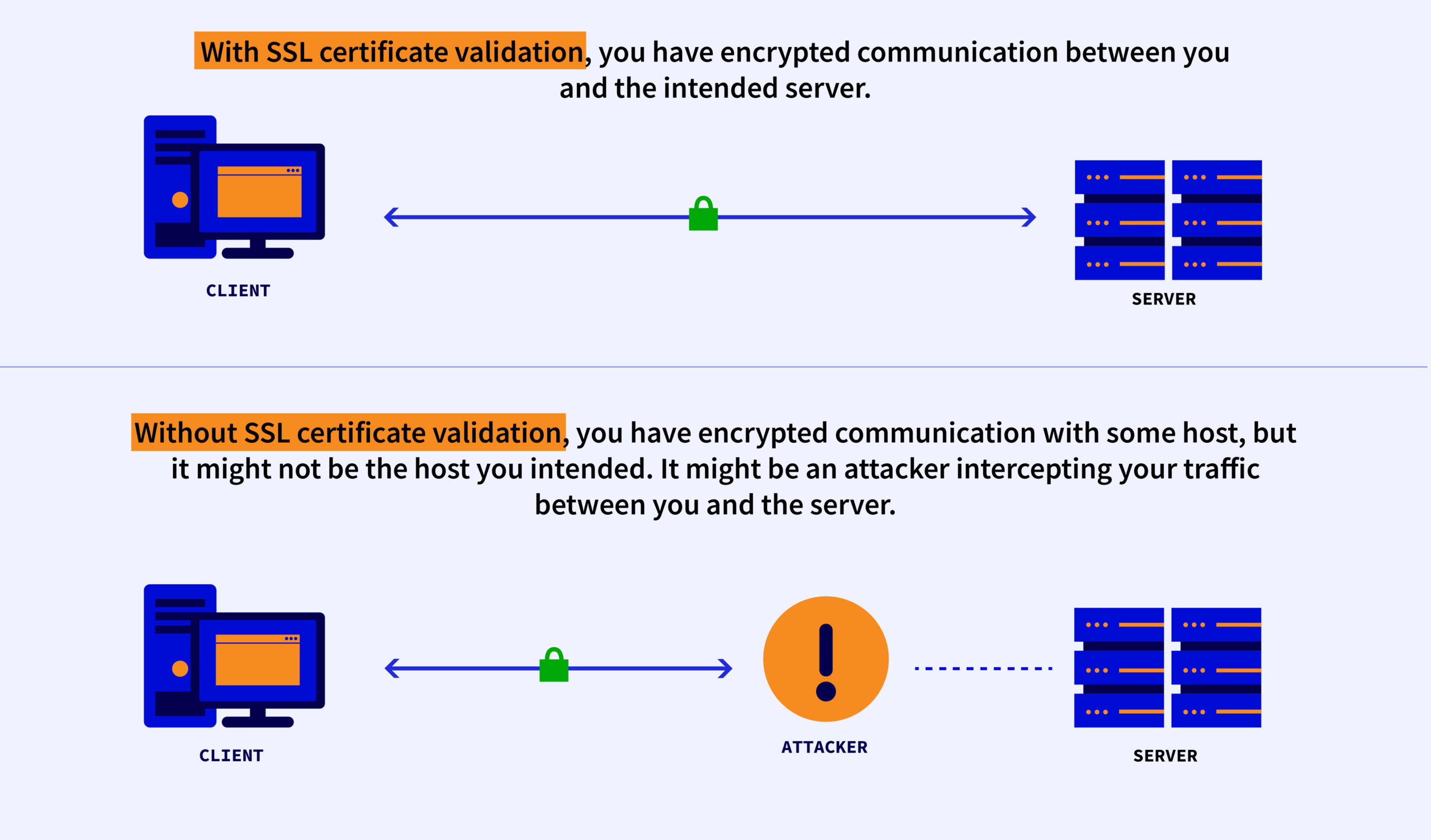

En primer lugar, describimos una vulnerabilidad en la que MY2022 no valida los certificados SSL, por lo que no puede validar a quién está enviando datos sensibles y cifrados. En segundo lugar, describimos las transmisiones de datos que MY2022 no protege con ningún tipo de cifrado.

El primero de los problemas tiene que ver con que la app no valida los certificados SSL, lo que permitiría a un atacante introducir servidores maliciosos interfiriendo en la comunicación entre la aplicación y estos servidores.

La falta de validación significa que la app puede ser engañada para que se conecte a ese servidor malicioso creyendo que es un servidor de confianza, lo que permite que la información que la aplicación transmite a los servidores sea interceptada.

Además, la app transmite algunos datos sin cifrar a «tmail.beijing2022.cn» en el puerto 8099. Estas transmisiones contienen metadatos sensibles relacionados con los mensajes, incluidos los nombres de los remitentes y destinatarios de los mensajes y los identificadores de sus cuentas de usuario.

Estos datos pueden ser leídos por cualquiera que esté escuchando en una red WiFi pública sin contraseña o que opere una red WiFi maliciosa, además de por supuesto un proveedor de servicios de Internet o el operador de telecomunicaciones.

Además, la versión para Android contiene una lista de 2.442 palabras clave generalmente consideradas políticamente sensibles en China. Sin embargo, a pesar de su inclusión en la aplicación, no parece haber ninguna funcionalidad que utilice estas palabras clave para censurar.